容易設置分享華為防火墻路由模式部署

發布時間:2025-04-06 文章來源:xp下載站 瀏覽:

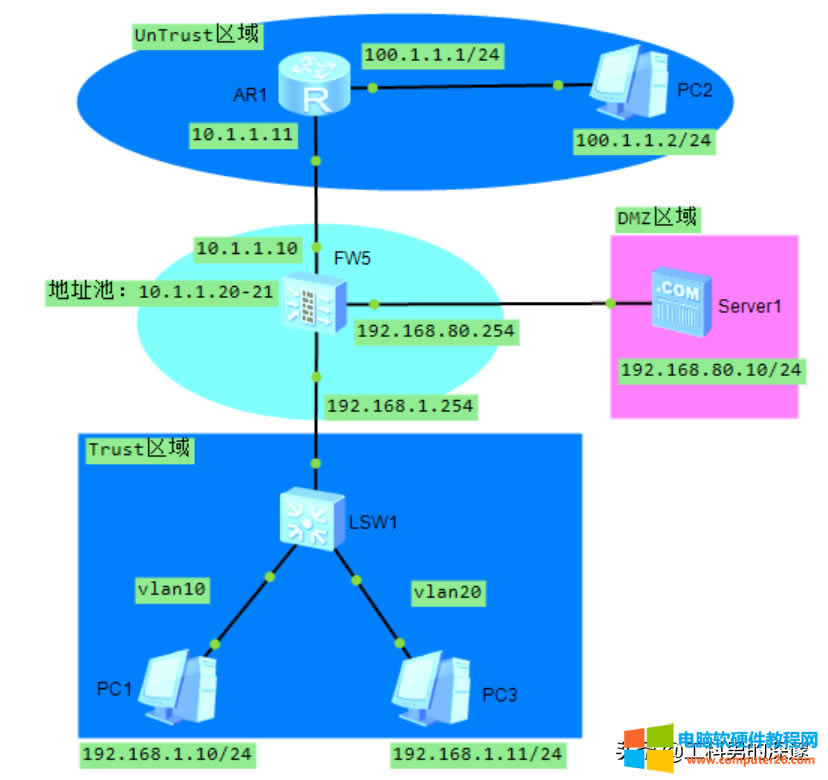

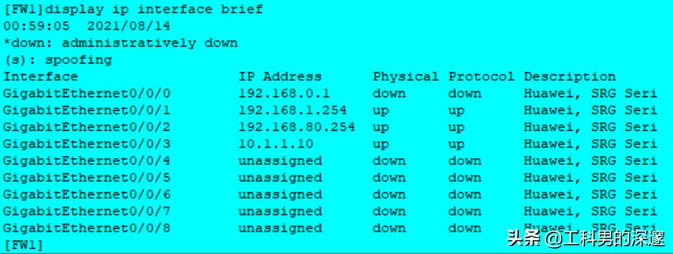

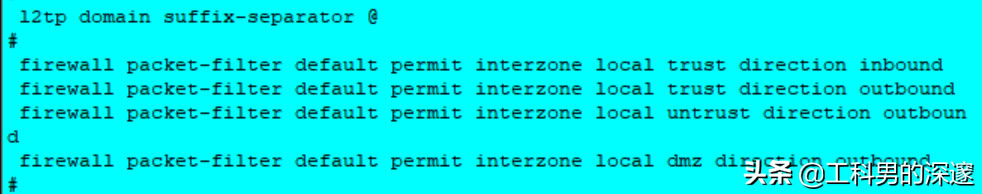

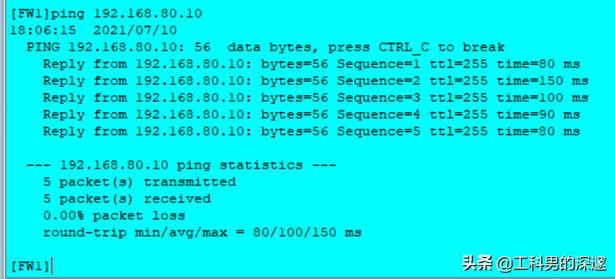

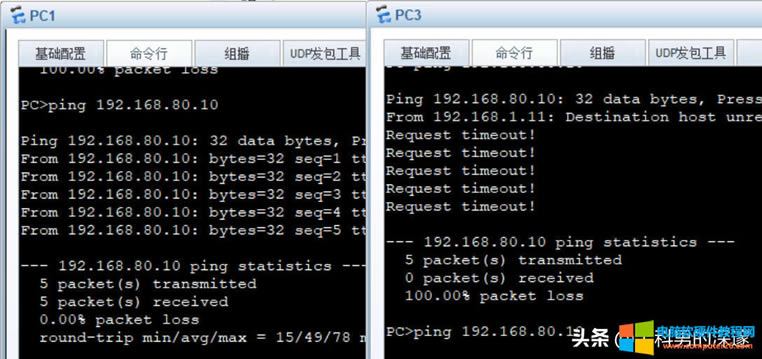

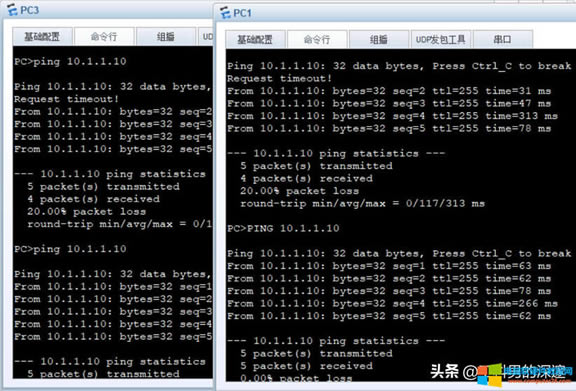

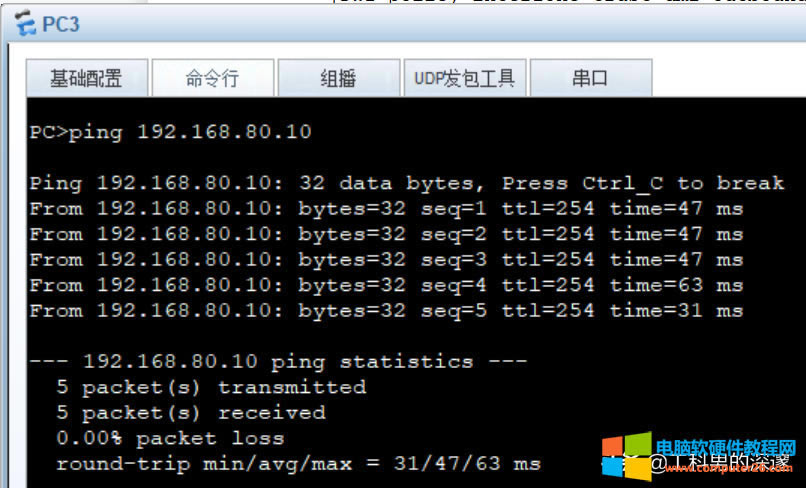

| 路由器(Router)是連接兩個或多個網絡的硬件設備,在網絡間起網關的作用,是讀取每一個數據包中的地址然后決定如何傳送的專用智能性的網絡設備,路由器最主要的功能為實現信息的轉送。 下面拓撲是防火墻的一種部署方式,按照網絡規劃,先配置好路由器、防火墻、核心交換機及各終端、服務器設備的IP地址。  1路由器R1的配置[Huawei]sysname R1 [R1]interface GigabitEthernet 0/0/0 [R1-GigabitEthernet0/0/0]ip address 10.1.1.11 24 [R1]interface GigabitEthernet 0/0/1 [R1-GigabitEthernet0/0/0]ip address 100.1.1.1 24 [R1-GigabitEthernet0/0/0]q ISP路由器上沒有配回程路由,都是由防火墻上NAT進行轉換的。 2配置防火墻的接口地址[fw1]sysname FW1 [FW1]interface GigabitEthernet 0/0/1 [FW1-GigabitEthernet0/0/1]ip address 192.168.1.254 24 [FW1]interface GigabitEthernet 0/0/2 [FW1-GigabitEthernet0/0/2]ip address 192.168.80.254 24 [FW1]interface GigabitEthernet 0/0/3 [FW1-GigabitEthernet0/0/3]ip address 10.1.1.10 24 [FW1-GigabitEthernet0/0/3]q 驗證配置結果 [FW1]display ip interface brief  此時防火與各區域設備不能互通,接著下面的配置。 3把接口添加到防火墻安全域中[FW1]firewall zone trust [FW1-zone-trust]add interface GigabitEthernet 0/0/1 [FW1-zone-trust]q [FW1]firewall zone dmz [FW1-zone-dmz]add interface GigabitEthernet 0/0/2 [FW1-zone-dmz]q [FW1]firewall zone untrust [FW1-zone-untrust]add interface GigabitEthernet 0/0/3 [FW1-zone-untrust]q 注:區域里必須要有唯一的安全級別,相應的接口要加入到區域,可以是物理接口和邏輯接口(Vlanif、Tunnel)。 這時候3個域就建立好了,但是域與域之間是不通的,因為域之間默認是拒絕的。但是從防火墻到內網、DMZ、UnTrunst區域內設備又是通的。 防火墻默認Trust區域設備到內網網關是互通的,但是DMZ區域內設備到防火墻是拒絕訪問的。 Display this查看默認的包過濾規則  4測試防火墻到各域設備從防火墻到各區域設備,都能通訊; [FW1]ping 192.168.1.10 [FW1]ping 192.168.80.10 [FW1]ping 10.1.1.11 全部都能互通;  5配置防火墻的域間包過濾策略(1)配置內網用戶訪問DMZ內WEB服務器配置內網訪問DMZ服務器策略 [FW1]policy interzone trust dmz outbound [FW1-policy-interzone-trust-dmz-outbound]policy 5 [FW1-policy-interzone-trust-dmz-outbound-5]policy source 192.168.1.10 0//只放行單個地址; [FW1-policy-interzone-trust-dmz-outbound-5]policy destination 192.168.80.10 0//只允許訪問單個服務器; [FW1-policy-interzone--trust-dmz-outbound-5]policy service service-set http//配置允許通過瀏覽器訪問 [FW1-policy-interzone--trust-dmz-outbound-5]policy service service-set icmp//配置表示允許ping命令; [FW1-policy-interzone-trust-dmz-outbound-5]action permit 測試連通性  若內網有多個VLAN,如何配置呢? (2)內網交換機SW1配置vlan10,vlan20,并將端口劃入對應的VLAN當中。[Huawei]sysname SW1 [SW1]vlan batch 10 20 [SW1]interface GigabitEthernet 0/0/1 [SW1-GigabitEthernet0/0/1]port link-type access [SW1-GigabitEthernet0/0/1]port default vlan 10 [SW1-GigabitEthernet0/0/1]q [SW1]interface GigabitEthernet 0/0/2 [SW1-GigabitEthernet0/0/2]port link-type access [SW1-GigabitEthernet0/0/2]port default vlan 20 [SW1-GigabitEthernet0/0/2]q [SW1]interface GigabitEthernet 0/0/24 [SW1-GigabitEthernet0/0/24]port link-type trunk [SW1-GigabitEthernet0/0/24]port trunk allow-pass vlan 10 20 [SW1-GigabitEthernet0/0/24]q (3)配置防火墻,配置子接口實現VLAN之間的互相訪問。[FW1]interface GigabitEthernet 0/0/1 [FW1-GigabitEthernet0/0/1]undo ip address 192.168.1.254 24 [FW1]interface GigabitEthernet 0/0/1.10 [FW1-GigabitEthernet0/0/1.10]vlan-type dot1q 10 [FW1-GigabitEthernet0/0/1.10]ip address 192.168.1.254 24 [FW1-GigabitEthernet0/0/1.10]q [FW1]interface GigabitEthernet 0/0/1.20 [FW1-GigabitEthernet0/0/1.20]vlan-type dot1q 20 [FW1-GigabitEthernet0/0/1.20]ip address 192.168.2.254 24 [FW1-GigabitEthernet0/0/1.20] (4)在防火墻上配置子接口實現VLAN互通,需要將子接口添加到區域中:[FW1]firewall zone trust [FW1-zone-trust]add interface GigabitEthernet 0/0/1.10 [FW1-zone-trust]add interface GigabitEthernet 0/0/1.20 (5)測試 放行192.168.2.10訪問DMZ服務器 [FW1]policy interzone trust dmz outbound [FW1-policy-interzone-trust-dmz-outbound]policy 5 [FW1-policy-interzone-trust-dmz-outbound-5]policy source 192.168.2.10 0 [FW1-policy-interzone-trust-dmz-outbound-5]q [FW1-policy-interzone-trust-dmz-outbound]q 測試  本文可以幫助您基本地設置和管理您的路由器。 |